Начнем с самого интересного это проблема зловредных программ(вирусы, трояны, черви, шпионы.) Защита от них — это огромный прибыльный бизнес. Хотя, по сути, проблему заражения компьютера зловредами ни одна программа не решает. Главная уязвимость каждого компьютера находиться в голове пользователя.

/>

Рассмотрим на конкретном примере одно время бушевавшую проблему зловредов распространяющихся через съемные накопители(флешки, внешние винты и т.д.) на windows xp, сколько понаделали программ специальных для их удаления, сколько предлагали способов чтобы на флешку ничего не записывалось и тп. Потом напустили слухов, что вот якобы один антивирус находит и удаляет их все. Хотя вся проблема заключалась в устранении уязвимости в самой операционке, которая закрывает эту дырку раз и навсегда.

Автозапуск на устройствах, и как с ним бороться

Автозапуск часто не причина заражения, а один из мощных способов через которых зловред выживает, так как ему регистрироваться в системе не надо через 'классические' ключи в реестре. Так как у большинство юзеров автозапуск включён (удобно же), успех — гарантирован. Как отключить этот механизм?

1 + 2 — классический подход — отключить через политики Windows.

3, 4, 5 — закрытие дыр в 1+2.

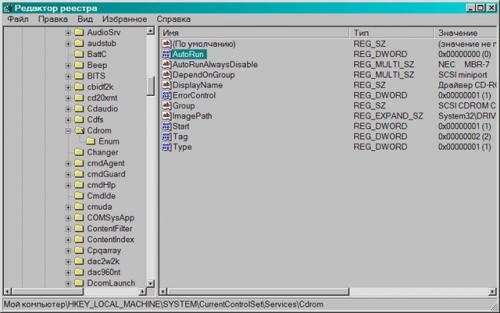

пуск->выполнить->regedit

1) HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Cdrom

Установить значение параметра AutoRun равным 0 и перезагрузиться.

2) HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\policies\Explorer

'NoDriveTypeAutoRun' (dword) Значение ff (шестнадцатеричная) или 255 (десятичная)

Настройки в HKEY_CURRENT_USER таким образом игнорируются, но можно и там такой ключ создать если вы хотите для убедительности.

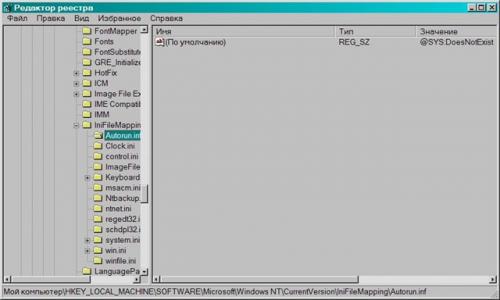

3) HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\IniFileMapping\Autorun.inf

Дать строковому параметру 'По умолчанию' (типа REG_SZ) значение

Код

@SYS:DoesNotExist

Таким образом Windows думает, что autorun.inf нет вообще на компе и злостные команды для запуска зловредов в файле autorun.inf не выполняются.

[P.S.:

@ = Данный символ блокирует чтение файла .INI, если запрашиваемые данные не найдены в системном реестре.

SYS: = Данный префикс обозначает раздел 'HKEY_LOCAL_MACHINE\Software', текст после этого префикса соответствует данному ключу.]

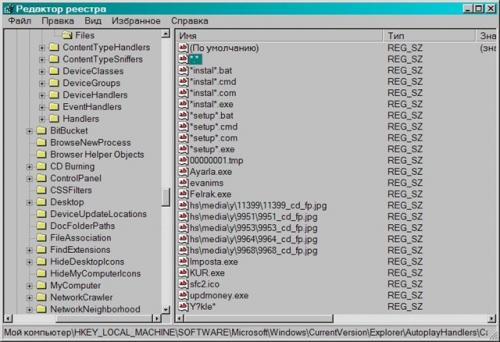

4) HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\AutoplayHandlers\CancelAutoplay\Files

Создать строковый параметр типа REG_SZ с названием

Код

*.*

(так как здесь указываются ТЕКСТОВЫЕ ПАРАМЕТРЫ ФАЙЛОВ, КОТОРЫЕ НЕ ДОЛЖНЫ 'АВТО-ЗАПУСКАТЬСЯ', мы поставим *.* — это значит 'любой'). Значение задать не надо.

Всё, проблема зараженных флешек решена окончательно.

В следующем посте рассмотрим проблему выбора и настройки антивируса, брандмауэра(firewall) и решим вопрос нужны ли они нам.

Комментарии (1)

BIOS

Только зарегистрированные и авторизованные пользователи могут оставлять комментарии.